T-POT Honeypot Kurulumu, Konfigürasyonu ve Kibana Üzerinden Görüntülenmesi

Hepinize Merhabalar. 🙂 Bu makalemde sizlere sanallaştırma üzerine nasıl T-POT honeypot kurulumunu yapacağınızdan ve buradaki logları inceleyeceğinizden bahsedeceğim. Bal Küpü (Honeypot) Nedir? Bal küpü bir sistemi ele geçirmeye çalışan ya da sistem hakkında bilgi toplamaya çalışan saldırganları tuzağa düşürmeyi amaçlayan sistemlerdir. Bal küpleri içerisinde bulundukları ağın bir parçasıymış gibi görünen bir bilgisayar veya sunucu olabilmektedir. Honeypotlar saldırganlara hedef bir cihazmış gibi görünen ancak izole edilmiş olarak saldırganların hareketlerini izlemeyi amaçlayan önemli bir kaynaktır. T-POT Honeypot T-POT Debian tabanlı, birden fazla honeypot aracını yapılandırılmış halde içerisinde barındıran Docker altyapısıyla servise sunulduğu honeypot sistemi bütünüdür. T-POT özellikleri şu şekilde sıralanabilir; Saldırganlar tarafından portların taranması sonucunda bu saldırganlara ait araçlar veya IP tespit edilmesi sonucunda istihbarat veritabanı oluşturulabilir. Saldırganların sistemde denediği kullanıcı adı, parola vb. tespit edilebilir ve veritabanı oluşturulabilmektedir. İç networkte saldırganların yapacağı hareketler tespit edilebilir. Kurulum Gereksinimleri 8GB RAM 128GB SSD DHCP üzerinden ağ Çalışan, proxy olmayan bir internet sayfası Kurulum…

Security Onion-Kibana Üzerinden Brute Force ve Nmap Logları Görüntüleme

Hepinize merhabalar. 🙂 Bu makalemde sizlere sanal makine üzerine kurmuş olduğum Security Onion ve Security Union üzerinde bulunan Kibana’yı kullanarak log izleme yapacağım. Burada sırası ile şunları yapacağım; nmap ile port taraması, hydra ile ssh servisine BruteForce saldırısı, security onion ve kibana üzerinde bu aktivitelerin tespiti ve logların izlenmesi. Yukarıdaki başlıklar dahilinde sırası ile işlemlerimi gerçekleştireceğim. Security Onion Nedir? Security Onion, saldırı tespiti, ağ güvenliğini izlemek ve log kayıt yönetimini sağlayan ücretsiz ve açık kaynaklı bir Linux dağıtımıdır. Elasticsearch, Logstash, Kibana, Snort, Suricata, Bro, Wazuh, Sguil, Squert, CyberChef, NetworkMiner ve diğer birçok güvenlik araçlarını içermektedir. Daha fazla detay ve bilgiye buradan ulaşabilirisiniz. İlk olarak aşağıdaki gibi sanal makinam üzerine kurulmuş Security Onion’u görüyorsunuz. Nmap ile Port Taraması Burada nmap aracını kullanarak aşağıdaki komutu yazıyoruz. Burada hedef IP adresi kısmına tarama yapacağınız IP adresini yazabilirsiniz. Servisleri taramamız sonucunda SSH servisinin açık olduğunu gördük. Ben burada SSH servisine BruteForce atağı…

Hydra Nedir, TryHackMe Hydra Walkthrough

Hydra aracı, Kali Linux üzerinde yüklü olarak gelen ve Brute-Force (kaba kuvvet) saldırıları yapmak için kullanılan bir saldırı aracıdır. Hydra aracı ile daha önceden oluşturulmuş bir wordlist kullanılarak deneme yanılma yöntemi yani Brute-Force atağı yapılır. Bunun sonucunda ise kimlik doğrulama isteyen giriş panellerini atlatmış oluruz. Örnek olarak bir giriş paneli sayfasında parolasını bilmediğimiz bir kullanıcının parolasını tek tek denemek yerine bir wordlist içerisine bu parolaları yazarak Hydra aracını kullanarak parolaları daha hızlı bir şekilde denetebiliriz. Hydra‘nın desteklediği protokoller: Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTPS-POST, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MEMCACHED, MONGODB, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, Radmin, RDP, Rexec, Rlogin, Rsh, RTSP, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP. Hydra Kurulumu Hydra aracı Kali…

Siber Saldırı Yaşam Döngüsü, Cyber Kill Chain

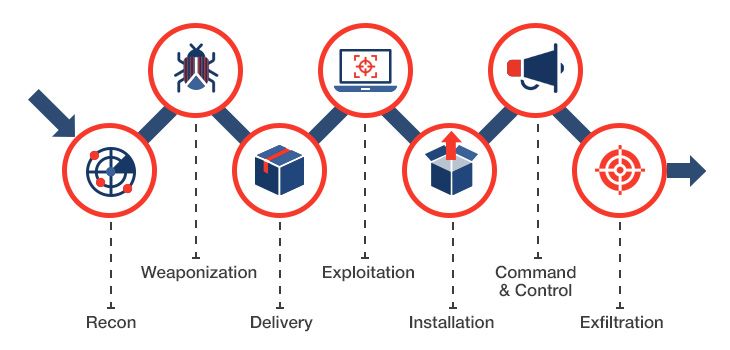

Cyber Kill Chain “Kill Chain” Türkçe olarak Ölüm Zinciri askeri bir terim olarak ortaya çıkarılmıştır. Ve amacı da askeriyeler tarafından hedeflenen belirli bir yere saldırı aşamalarının tanımlanmasında kullanılmaktadır. Siber saldırılar öncesinde saldırganlar ya da hacker grupları detaylı araştırmalar gerçekleştirmektedirler. Siber güvenlik araştırmacılarının geliştirdikleri ve üzerinde çalıştıkları modellerden bir tanesi de “Cyber Kill Chain” modelidir. Cyber Kill Chain modelini Locheed Martin firması hedefli saldırıları (APT) analiz edebilmek ve tespiti kolaylaştırabilmek amacıyla geliştirmiştir. Bir siber saldırı da hedeflenen sisteme ulaşmak ve hedefledikleri motivasyonlara ulaşabilmek için bir saldırı planı oluşturulmaktadır. Hedefli saldırılarda izlenen adımlar genel olarak benzerlik göstermektedir. Bu adımların yer aldığı genel modele de Cyber Kill Chain modeli denilmektedir. Bu model kullanılarak da yukarıda bahsettiğim gibi saldırıların tespitini ve analizini kolaylaştırmak amaçlanmaktadır. Keşif aşamasından saldırı aşamasına kadar tanımlanan bu model 7 aşamadan oluşmaktadır. Bu 7 aşama da şu şekildedir; Reconnaissance (Keşif) Weaponization (Silahlanma) Delivery (İletme) Exploitation (Sömürme) Installation (Yükleme) Command &…

$MFT Nasıl Parse Edilir?

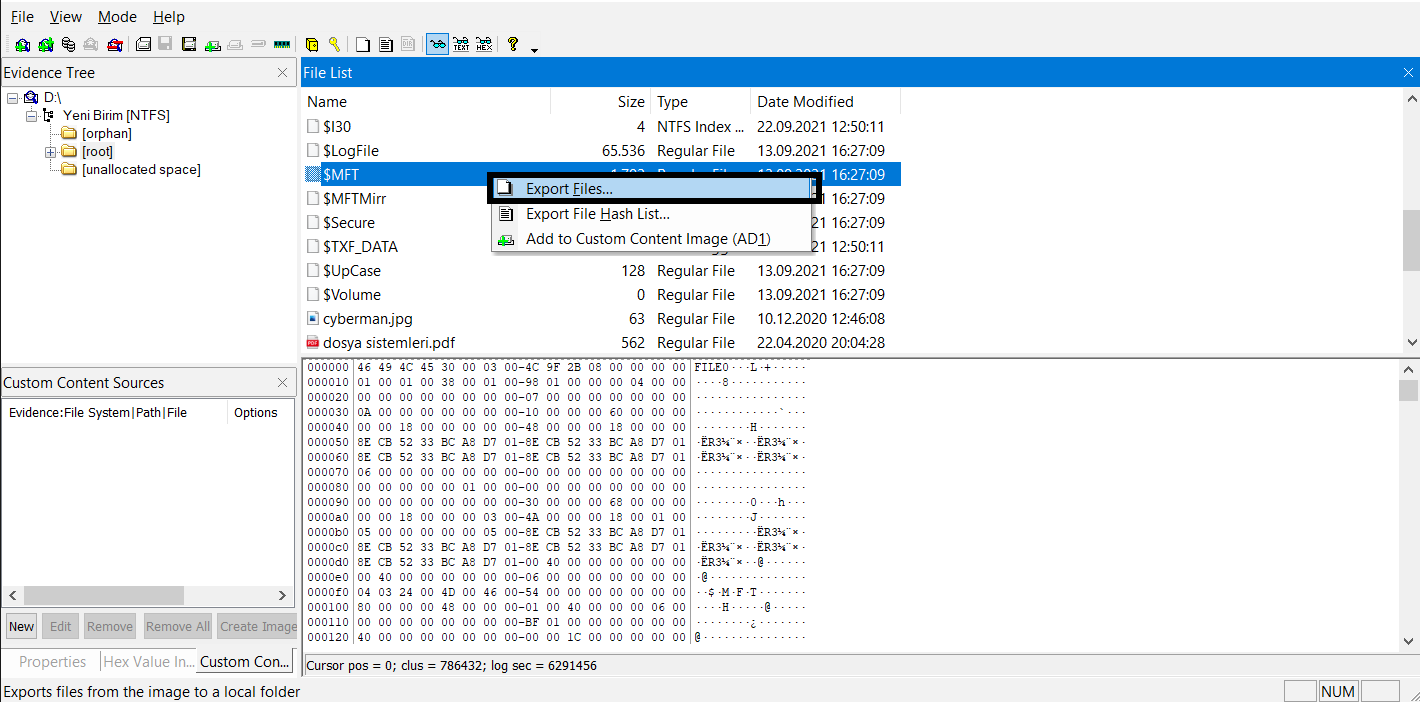

Hepinize Merhabalar. 🙂 Bu makalemde sizlere “MFT nasıl parse edilir?” konusundan bahsedeceğim. MFT kayıtlarını parse edebilmek için kullanılan bir çok araç mevcuttur. Ben bu makalemde MFT parse işlemini gerçekleştirirken üç tane araç kullandım. FTKImager: Bu araç Adli Bilişim açısından bir çok farklı nedenle ve amaçla kullanılabilmektedir. Benim buradaki kullanma amacım ilk olarak bilgisayarımın sabit disklerinden birini içeri aktaracağım. Daha sonrasında da buradan $MFT kaydını bir klasöre çıkaracağım. MFTECmd.exe: İkinci olarak EricZimmerman‘ın Github adresinde bulunan MFTECmd.exe aracını kullanacağım. Bu araç ile klasöre çıkarmış olduğum $MFT kaydını parse etmek için kullanacağım. Ayrıca EricZimmerman’ın Github hesabında bu alanda kullanılan bir çok araç bulunmaktadır. Timeline Explorer: MFT parse işlemini yaptıktan sonra Excel kullanarak inceleme yapmak yerine bu aracı kullanarak daha düzenli inceleme, daha hızlı arama ve daha hızlı indexleme işlemi yapabilirsiniz. $MFT Parse İşlemi İlk olarak yapmamız gereken şey Gizlilik ayarlarını açmak olacaktır. Bunun için klasörler üzerinde “görünüm>seçenekler” kısmına gidiyoruz. Daha sonra açılan…

Master File Table Nedir? MFT’yi Anlamak

Adli bilişim alanında herhangi bir suçu ya da olayı tespit etmek için disk analizi yapılmaktadır. Daha önceki makalelerimde bahsettiğim dosya sistemleri kısmında bir çok farklı dosya sistemi olduğunu öğrendik. Farklı dosya sistemi olmasının yanında bu farklı dosya sistemlerinin analiz yöntemleri de farklı olmaktadır. Bu makalemde NTFS dosya sistemi içerisinde yer alan MFT(Master File Table)’nin adli bilişim açısından önemine ve analizi kısımlarına değineceğim. MFT(Master File Table) MFT İşletim sistemleri üzerinde oluşturulan tüm dosyalar için kendi içerisinde bir kayıt barındırmaktadır. MFT, NTFS dosyasının temelini oluşturur ve NTFS’in kalbi olarak bilinmektedir. Daha anlaşılır olabilmesi için şu şekilde anlatabilirim; Örneğin işletim sistemi üzerinde yeni oluşturulan herhangi bir dosya(kadir.txt, rapor.docx, foto.jpeg…) için MFT üzerinde bir kayıt açılır. Ve bu oluşturulan dosyalar buraya kayıt edilir. İstenilen yani talep edilen dosyaların kullanıcılara sunulması için yerlerinin belirli olması gerekmektedir. MFT ise bu dosyaları kendi üzerine kayıt ediyor ve istenilen yanıtı bizlere getiriyor. MFT tablosu üzerinde yer alan dosyaların…

Windows Dosya Sistemleri

Hepinize selamlar, bu makalemde sizlere sırası ile; Dosya nedir, Sabit diskin yapısı ve çalışma mantığı, Dosya Sistemi, Dosya Sisteminiin Görevleri, Windows Sistemlerde dosya yapıs FAT 16, FAT 32, NTFS konularından bahsedeceğim. Bu konular Adli Bilişim açısından önemli kısımlardan biridir. Dosya Nedir? Dosya, disk üzerinde depolanmış verilerin bütününe verilen isimdir. İşletim sistemlerinde iki çeşit dosya bulunmaktadır; Sistemler çalışma halince görevini yaparken ya da uygulama çalışırken bilgisayarı kontrol eden komutları içeren program dosyalarıdır. Bir program yardımı ile kullanıcılar tarafından yaratılmış veri dosyalarıdır. Sabit Diskin Yapısı ve Çalışma Mantığı Diskler iç içe geçmiş halkalardan oluşmaktadır. Bu halkalara iz(track) denir. Her bir halka kendi içinde bölümlenmiştir. Bu bölümlere de sektör denilmektedir. Disklerde manyetizma kullanıldığı için yan yana kesimlerin birbirinden etkilenmemesi için boşluklar bırakılmıştır. Dosyaların sabit diske kaydedilmesi dosya sisteminin görevidir. Dosya sistemi sektörün tamamını tek seferde kullanmaz ve öbek(cluster) adı verilen gruplara toplar. Dosya Sistemi nedir ? Bir dosyanın bir disk üzerinde…

Adli Bilişim Açısından Exif Bilgisi İnceleme

Hepinize Merhabalar. 🙂 EXIF, “Japan Electronic Industries Development Association” (JEIDA) tarafından 1998 yılında tasarlanarak çıkarılmıştır. Çıkarılması ve bulunması sonucunda o kadar önem kazanmıştır ki fotoğrafların nerede ve nasıl çekildiği bir yana resimlere koyacağınız etiketlere varıncaya kadar bir çok bilgiyi bünyesinde barındırabilmektedir Dijital makineyle çekilmiş olan fotoğraf sadece görüntü (imaj) dosyasından ibaret değildir. Çekilen fotoğrafa ait enstantane hızı, ISO hızı, diyafram açıklığı, beyaz dengesi, kameranın markası ve modeli, lokasyon (yer) bilgisi, tarih ve saat, lens tipi, odak uzaklığı ve bundan daha fazlasına sahip bir dizi bilgilere “exchangeable image file” yani “Değiştirilebilir Resim Formatı” EXIF denilmektedir. Geçtiğimiz yıllarda bir hacker büyük sitelere atılan bir index üzerinde, kız arkadaşının fotoğrafını paylaşmış. Bunun sonrasında fotoğrafın detaylı incelenmesi sonucunda exif verisi kullanılarak lokasyon bilgilerine ulaşılmış ve hacker yakalanmış. Bunun da Adli Bilişim açısından önemi büyüktür. Bu yüzden ulaşılabildiği kadar detaya ulaşıp iyi inceleme yapıldığında sonuca varmak o kadar kolay olacaktır. Exif Bilgisini Bilgisayardan Görmek Exif bilgisini öğrenmek istediğimiz…

FTK Imager ile Silinen Dosyaları Geri Getirme

Hepinize Merhabalar. 🙂 Bu makalemde sizlere bir Flash Disk üzerinden yanlışlıkla ya da bilinmeyen bir nedenden dolayı silinen dosyarınızın, FTK Imager programı ile basit bir şekilde nasıl kurtarılacağından bahsedeceğim. Öncelikle ilk yapmamız gereken şey kurtarmak istediğimiz dosyayı kendi USB sürücümden siliyorum. Kendi USB sürücümden aşağıda gördüğünüz gibi cybermen.jpg adlı resim dosyasını kalıcı olarak sildim. Sildiğimiz dosyamızı kurtarmak için AccessData FTK Imager programını kullanacağım. Programı indirdikten ve gerekli ayarlamaları yaptıktan sonra, çalıştırıyoruz. İlk olarak karşımıza gelen ekranda görseldeki gibi “File> Add Evidence Item” seçeneğini seçiyoruz. Karşımıza gelen bu ekranda alacağımız imajın türünü belirtmemizi istiyor. Biz Physical Drive(fiziksel drive) seçeneğini seçerek devam ediyoruz. Diğer görselde Fiziksel imajını alacağımız diski seçmemiz gerekiyor. Ben burada kendi takmış olduğum USB belleği seçiyorum ve ardından finish diyerek fiziksel imajın alınasını sağlıyorum. Bu kısımda almış olduğumuz imaj dosyası karşımıza çıkmaktadır. Artık sildiğimiz dosyaya nasıl erişebileceğimiz kısmına geçebiliriz. Burada “Physical Drive>Partition>”USB adı”>root” seçeneklerini…

Windows Log Analizi Önemli Kavramlar

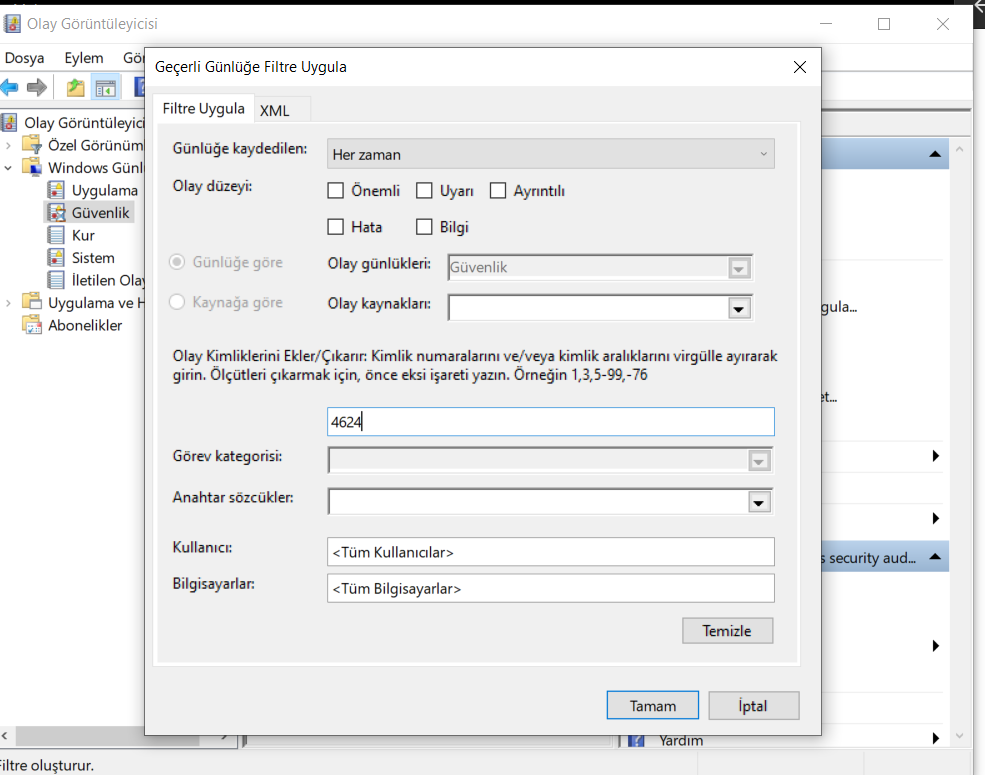

Hepinize Merhabalar. 🙂 Bu makalemde sizlere Windows Log Analizi sırasında bizler için önemli olan olay günlükleri, Event ID’ler, ve bu ID numaralarının bizler için neden ve ne kadar önemli olduğu hakkında bilgiler vermeye çalışacağım. Olay Günlüğü(Event Log) Nedir? Windows İşletim sistemlerinde log kayıtlarının tutulduğu yere Olay günlükleri (Event Log) denmektedir. Herhangi bir işletim sisteminin çalışması sırasında arka planda birden fazla işlem gerçekleşmektedir. Bu sistemler üzerinde gerçekleşen tüm işlem ve olaylar kayıt altına alınmaktadır. Alınan bu kayıtlar kimi zaman bizler için çok kritik bir öneme sahiptir. Bunun nedeni ise sistem üzerinde herhangi bir anormal durumun tespit edilmesi sonucunda ya da saldırı sonucunda kayıtların incelenerek sistem hakkında bilgi edinilmesine olanak sağlamasıdır. Bu olay günlüklerine alınan kayıtların kronolojik olarak sıralanması da sistem yöneticilerinin daha rahat şekilde analiz yapmalarını kolaylaştırmaktadır. Olay Görüntüleyici (Event Viewer) Windows Sistemlerde gerçekleşen olaylar ve işlemler Event Log sisteminde kayıt altına alınmaktadır. Kayıt alınan bu logları Event Viewer (Olay Görüntüleyici)…